なりすましメール対策の切り札DMARC 普及の背景と今後の課題

悪意を巧妙に隠した「なりすましメール」が後を絶たない。一例としては、電力会社からの発信と見せかけて偽サイトに誘導し、未払いの電力料金名目でお金を騙し取ろうとするメールだ。業界団体はこうしたなりすましメールに注意を呼び掛けているが、なりすまし対策の切り札が、DMARC(ディーマーク)と呼ばれる技術だ。メールアドレスの@よりも右側の部分である「ドメイン名」を認証する新方式である。

目次

Googleが2024年2月に同社のサービスGmailのアカウント宛にメールを大量に送信する企業にDMARCに基づく認証を義務付けた(※1)ことから海外に比べて対応に消極的だった日本の企業や団体にも導入機運が高まってきた。対応を進めなければメールが送りたい相手に適切に届かなくなって業務が滞る可能性が高いためだ。

送信側がなりすまし対策に踏み込めるように

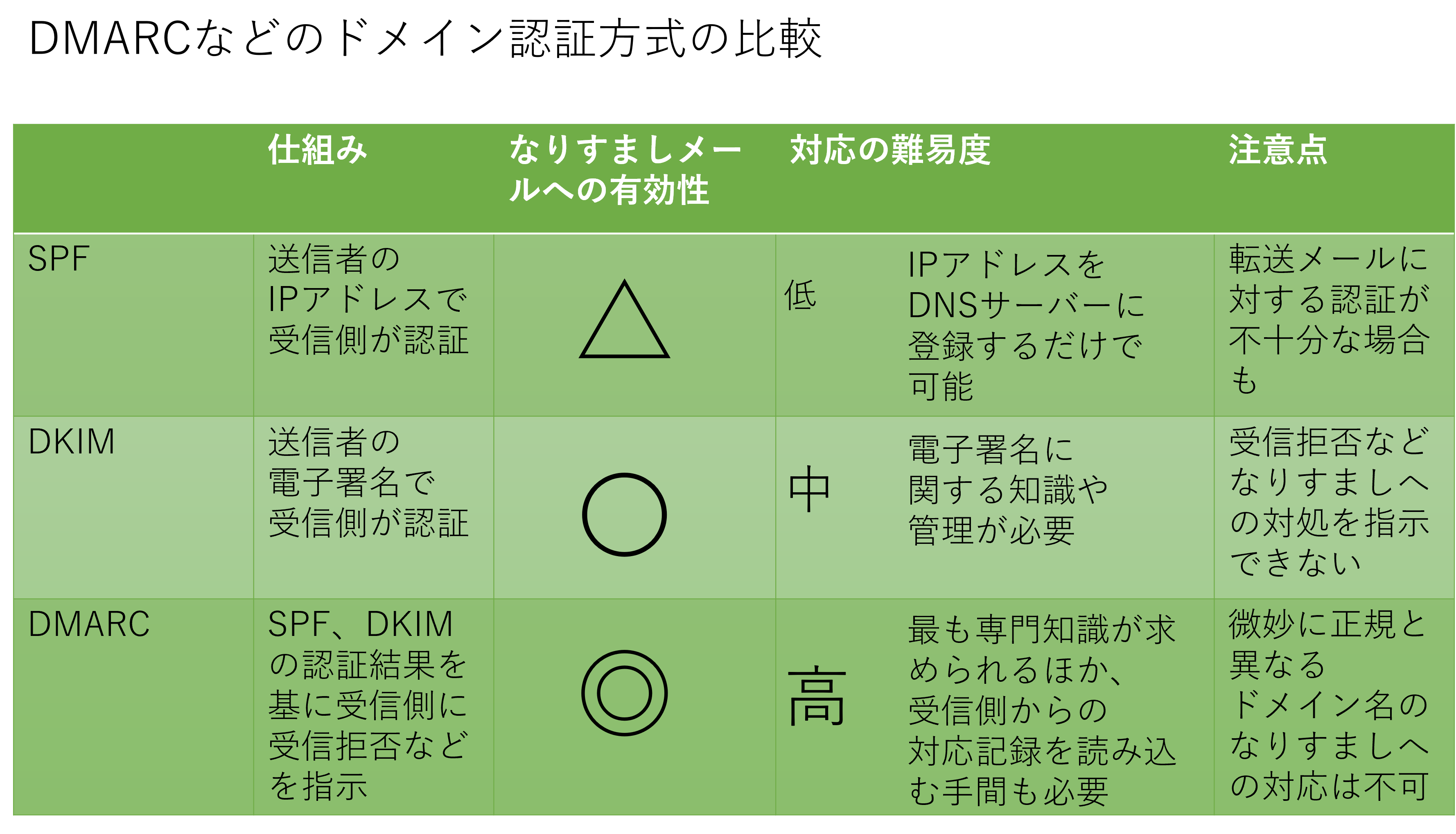

DMARCは、Domain-based Message Authentication, Reporting, and Conformanceの略称で、メールアドレスのドメインを認証してなりすましメールかどうかを識別する技術の1つだ。導入に当たっては、SPF(Sender Policy Framework、エスピーエフ)とDKIM(DomainKeys Identified Mail、ディーキム)という既存の2つのドメイン認証方式の双方に対応する必要がある。順を追って3種類のドメイン認証方式の概要を説明していく。

SPFは、メールの送信側がDNSサーバー(ドメイン管理サーバー)に登録したIPアドレスを基に、なりすましメールかどうかを受信側が認証する仕組み。送信側はIPアドレスを登録する以外の準備作業が不要なことから普及が進んでいる。しかし、転送メールの場合は、転送元のIPアドレスが正規のものではないと判断されるため、なりすましメール扱いされるデメリットもある。

DKIMは、送信側がメールに電子署名を付与することで発信元のメールアドレスが正規のものだと認証する仕組み。受信側は、送信側があらかじめDNSサーバーに登録した公開鍵情報を使って、送られてきたメールの電子署名を認証することで、なりすましかどうかを判断する。転送メールでもなりすましではないと判定できるなど、SPFの欠点を補える特長がある一方で、電子署名の設定や管理などの専門知識や費用が必要となる。

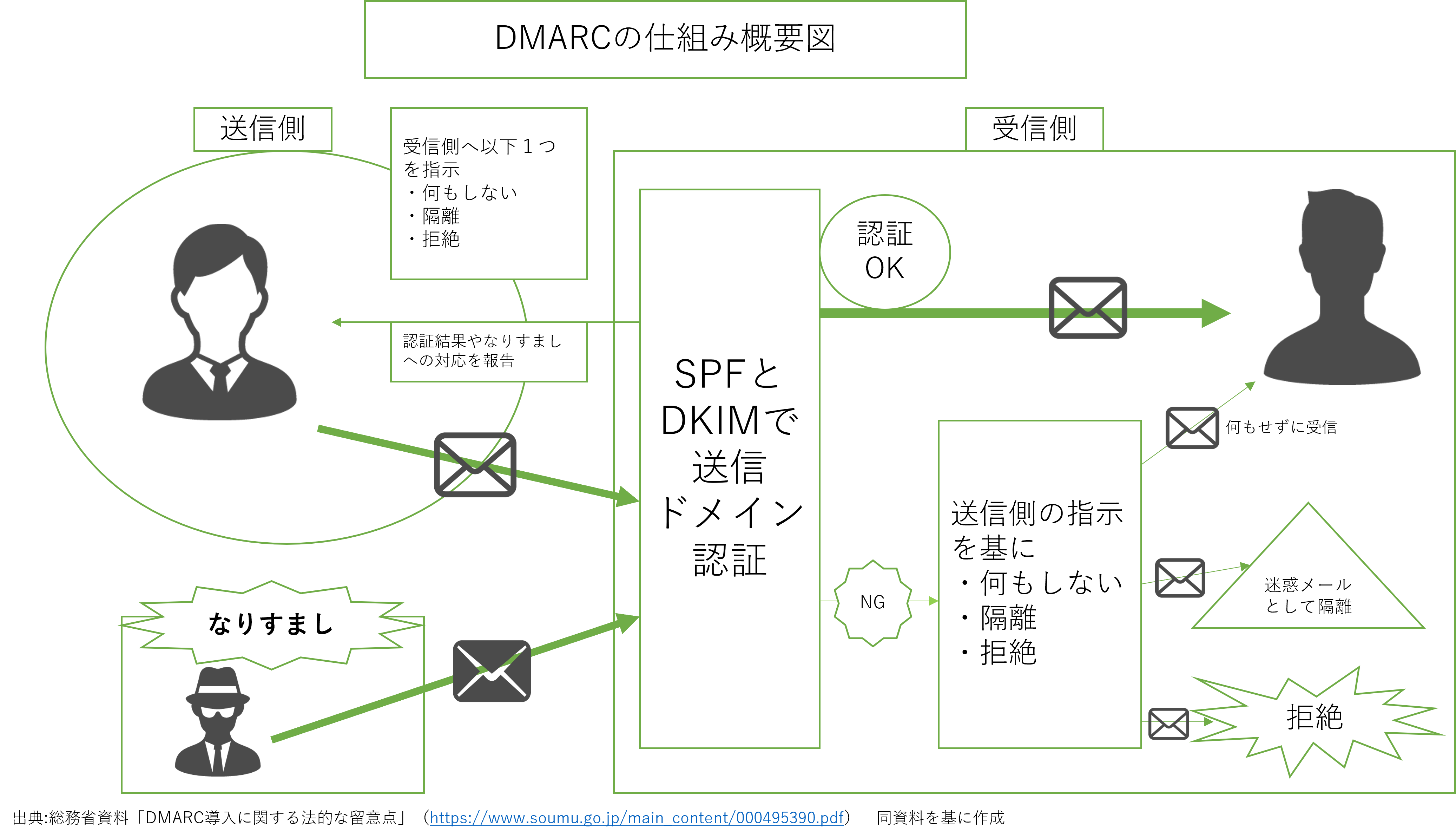

DMARCは、SPF、DKIMによる認証でなりすましと判断されたメールへの対応として、送信側が「何もせずに受信」「迷惑メールとして隔離」「受信を拒絶」の3つのいずれかを選択するよう受信側に指示できる。(図表1「DMARCの仕組み概要図」)

SPFやDKIMによる認証の場合は、どのメールを受け取るかは受信側の判断に委ねられているため、受信側がなりすましメールを受け取る設定にしていた場合、送信側の企業や団体の気づかないところで、なりすましメールが大量に着信するケースも起きていた。その結果、送信側の企業や団体がなりすましを放置しているという悪評を招くことはおろか、なりすましメールにURLを記載されたフィッシングサイト経由で受信者がお金をだまし取られるケースも相次いだ。

しかし、DMARCの場合、送信側は、なりすましメールを拒絶するよう具体的に指示できるのに加え、受信側がなりすましメールを拒絶したかどうかなどを、レポートの受領を通じて詳細に把握できる。(図表2「DMARCなどのドメイン認証方式の比較」)

なりすましメールを送信できてしまうという技術仕様が続いてきた点について、業界団体などで迷惑メール対策に長年取り組んできたIIJ技術研究所の櫻庭秀次シニアリサーチエンジニアは、ヒアリングに対して次のようにコメントした。「インターネットを悪用する人が少なかった時代に作られた仕様なので、なりすましの横行をそこまで配慮していなかったのではないか」

Googleによる義務化が決定打

フィッシング対策協議会は毎月、フィッシング報告が増えている企業や団体をホームページ上で公表している。この中で2024年3月に公表された大手電力会社を騙ったなりすましメールは、筆者の個人用アドレスにも届いた。実際に発信元のアドレスが正規のものと区別がつきにくいだけでなく、文面も一読しただけでは違和感が少ない内容となっている。

協議会の調査によれば(※2)、2023年の5~7月時点では、DMARCに対応していなかった物流や金融、ネット通販企業のメールアドレスがなりすましの対象となる傾向があったという。こうした状況を受けて2023年8月以降は、DMARCに対応した上で、なりすましメールの隔離や着信拒否を受信者側に指示する企業や団体も増えてきた。

ただ、やはり関心が高まった最大の理由は、無料サービスとして普及しているGmailにメールが正常に届かなくなるかもしれないという危機感からだろう。Googleは2023年10月に示したガイドラインで、Gmailアカウントに1日当たり5000件以上のメールを送信する企業や団体などを対象に、2024年2月以降はDMARC対応を義務付ける方針を示した。対応しない場合は「想定通りにメールが配信されなかったり、迷惑メールフォルダに分類されたりする場合がある」と明記したのだ。

Googleの方針を受け、企業の反応は素早かった。総務省が2023年 12月に発表したドメイン別のDMARC対応調査結果(※3)によると、ガイドライン公表の翌月である11月には、主に企業が使用している「co.jp」で、対応割合の増加が顕著だった。(図表3「主なドメイン別のDMARC設定割合」)

受信者への説明が本格普及の鍵

DMARCは、なりすましやフィッシングへの対策として非常に有効な手段と認識され始めていることから、Gmail以外のメールサービス全般にも広がる可能性がある。このため、DMARC未対応の企業や団体は導入を急ぐ必要がある。

しかし、総務省などは導入へのハードルとして、送信メールを拒絶するなど受信側への対応を指示する際の設定ミスが起こりかねない点を挙げている。そうした設定ミスが発生すれば、正規のメールなのに相手側に届かなくなってしまうという大きなデメリットがあるため導入に慎重になったのではとの指摘が聞かれた。そして、DMARCの導入にはSPF、DKIM以上の専門知識が必要なほか、受信側から送られてきたレポートを分析するのにも時間を要する。こうした点を踏まえると、企業や団体はDMARCの導入や対応に慣れているメールサービス事業者を選定する必要があると言える。

また、日本でDMARCの導入が遅れた理由として、電気通信事業法上の「通信の秘密」を侵害する行為ではないかという法律上の懸念があったことも付言しておく。DMARCを導入した受信側のメールサービス事業者が、送信側のドメインを認証し、認証できない場合は拒絶するなどの行為が同法の規定に抵触するとの見解があった。しかし、総務省の有識者会議で議論した結果、顧客に十分な説明をするなどの条件を満たした場合には、法的な問題がないと整理された。

一方、業界団体や関係省庁が共通して指摘しているのが、DMARCだけではなりすましメール対策として万全ではないということだ。DMARCは、正規のメールアドレスと全く同じドメイン名を使ったなりすましメールを防ぐことは可能だ。しかし「〇〇@example.com」のなりすましメールは防げても、「〇〇@examplle.com」のようにドメイン名が少し違う場合は防ぐことができない。実際、フィッシング対策協議会によれば、2023年9月ごろからは悪意のあるメール送信者がDMARC対策として、正規のものと少しだけ異なる独自ドメインを使うケースが増えているという。

受信側が正規メールだと判断しやすくなる手段として、送信側は、メールに公式ブランドマークのBIMI(Brand Indicators for Message Identification)を付けることもできる。受信側のメールサービスによっては不可能ながら、Gmailなどの場合は送信側がDMARCに対応していればBIMIを付与できるため、追加的な対策として重要性が高まるだろう。

結局のところ、受信する側がなりすましメールを見破る能力も必要である。このため、送信側の企業や団体にとっては、DMARCやBIMIといったなりすまし対策の内容や効果を受信側にわかりやすく説明することも欠かすことができない。

<参考資料>

※1 Google「メール送信者のガイドライン」

https://support.google.com/a/answer/81126?hl=ja&ref_topic=1354753

※2 フィッシング対策協議会の資料「2023年12月~2024年2月フィッシングメール配信状況」

※3 総務省迷惑メール対策の統計データ

https://www.soumu.go.jp/main_content/000932651.xlsx