能動的サイバー防御「台湾有事も見据え、国のサイバー対処能力の強化は急務」

外国等からサイバー攻撃の被害を受ける前(予兆を把握した時点)で攻撃主体を特定し、排除措置などを講じる「能動的サイバー防御」を議論してきた政府の有識者会議は11月29日、法制化に向けた提言をまとめた。与野党とも能動的サイバー防御の重要性を共有しているため、2025年の通常国会への法案提出は確実な情勢だ。提言のポイントや導入による企業や社会への影響などについて、サイバー政策に詳しいデジタル政策フォーラム代表幹事の谷脇康彦氏に聞いた。

目次

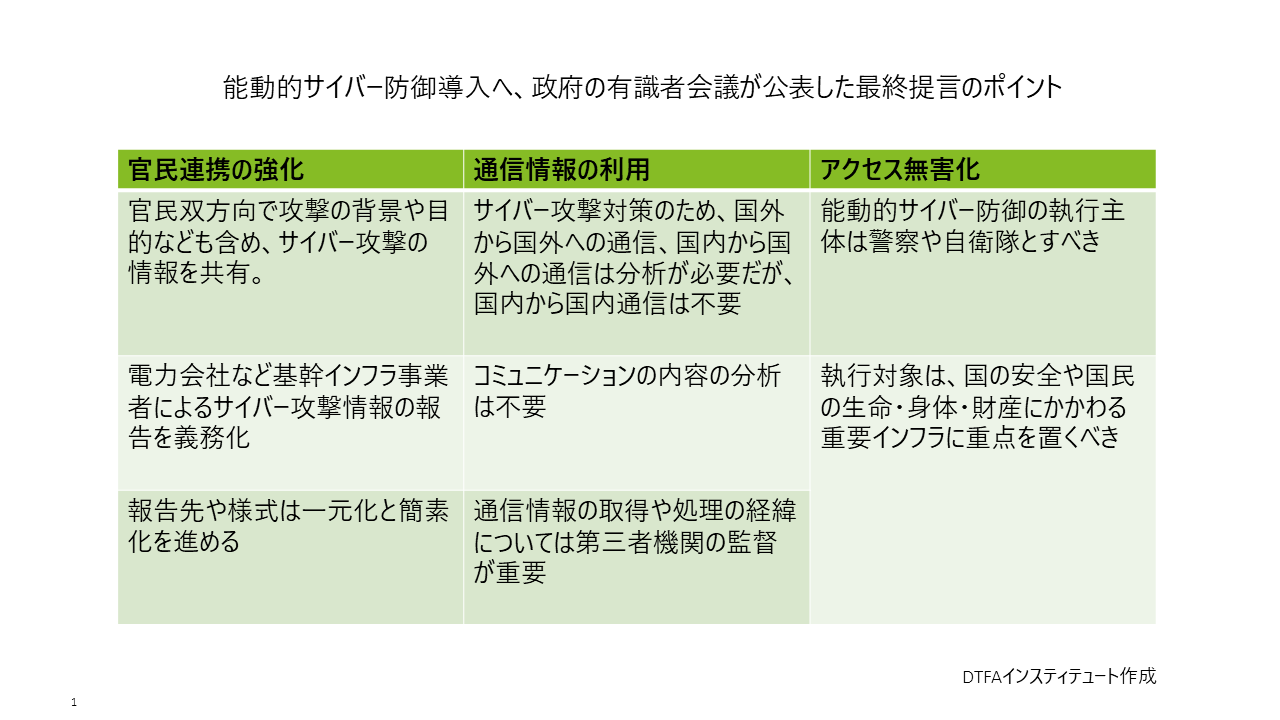

―――政府の有識者会議が発表した提言は、能動的サイバー防御を実現するための具体的な方向性として、①情報共有の枠組み設置など「官民連携の強化」②サイバー攻撃対策のために対象を特定せずに通信情報を収集分析する「通信情報の利用」③警察と自衛隊を執行の主体とする「アクセス・無害化」の3点を主な柱(ポイント図)として提示しました。提言をどう評価しますか。

谷脇氏 有識者会議は6月から議論を開始し、8月には論点整理を発表しました。11月の提言は、8月の論点整理の流れを踏襲したうえで、今後法整備を進めるに当たって必要な、より詳細な議論が整理されています。能動的サイバー防御をどのように実施するかについて国は手の内を明かせないので、透明性を確保すべき部分と秘匿すべき部分の微妙なバランスを取ろうとしているのが見て取れます。

来年の通常国会には法案が提出される見込みです。与党はもとより国民民主党など野党も賛成していますし、米国が自国第一主義のトランプ政権になりますから、日本が日米安保を基軸としつつもサイバー領域でも自主防衛を強化していくうえで、能動的サイバー防御を導入するのは時宜にかなっているともいえます。

ただ、引き続き具体的な制度設計の観点から詰めていく部分も多いと思います。中でも重要なのが、②の通信情報の利用に関する第三者機関の設置です。提言では(憲法で保障された)通信の秘密は、法律により安全保障の確保という公共の福祉のために必要かつ合理的な制限を受けるとしています。本来は通信の秘密に関わる通信履歴(通信の内容は含まれない)をどのように使い、どういった能動的サイバー防御の活動を実行したのかについては公表しませんが、新設される第三者機関とは共有することになると考えられます。どの範囲の通信事業者が通信履歴を国に提供するのか、通信事業者が直面し得る訴訟(例えば株主代表訴訟)等のリスクやネットワーク運営コストをどうするのかといった点についても決めていかなければならない重要なポイントです。

―――通信情報の利用や分析については、国内から国内への通信「内内通信」を対象外にするという判断をどう考えるべきでしょうか。

谷脇氏 日本の国内を経由して国外から国外へ伝送される「外外通信」に加え、「外内通信」(国外から国内への通信)や「内外通信」(国内から国外への通信)についても、サイバー攻撃被害の未然防止の観点から分析が必要であるとしています。一方で、国内から国内への「内内通信」を対象外としたのは検閲の禁止という憲法上の要請に合致するものであり、また諸外国でも同様の取り扱いであることを考えれば、妥当な判断だといえます。ただし、インターネットにおけるパケット流通の経路制御は国境を越えて複雑な運用が行われている部分もあるので、内内通信には慎重な対処が求められます。また、通信履歴を提供する通信事業者は、状況(サイバー攻撃の事案の内容)によって異なる可能性がありますが、事業者側に十分な予見性を与えるよう配慮することも必要でしょう。

―――能動的サイバー防御を実行するのが警察や自衛隊と明記されました。ノウハウや人員確保などの課題は残りそうです。

谷脇氏 平時はまずは警察、安全保障にかかわる事態の場合には自衛隊と警察が共同で対処すると書いてありますが、内閣サイバーセキュリティセンター(NISC)がこれにどのように関与するのか報告書だけではよくわからない部分もあります。警察が能動的サイバー防御に実際に携わる場合には警察の役割に若干これまでと異なる部分が出てくる印象を受けます。そもそも平時から、安全保障にかかわる事案の場合は自衛隊(サイバー防衛隊)が主体となって重要インフラの防御も含めてやればいいのではという議論もあります。現状においてサイバー防衛隊は自衛隊の通信設備の防御を行っており、民間施設に対するサイバー攻撃対処を行う仕組みにはなっていません。しかし、例えば日本の国際通信の98%を依存している海底ケーブルを切断し、通信面での混乱を生じさせたうえで武力行使を行うようなことも可能性としてあり得ますので、官民連携のあり方についても今後さらに議論を深めていく必要があるでしょう。

―――実際に能動的サイバー防御を実行できるようになるのは、法制化後、いつごろになりそうですか。

谷脇氏 台湾有事を含めアジア太平洋地域の安全保障面での脅威が深刻度を増してきていることを考えると、能動的サイバー防御を実施するための制度整備は急がなければなりません。特に法案が成立してから実際に施行するまでには一定の時間がかかりますので、司令塔となる内閣サイバーセキュリティセンター(NISC)の機能強化と合わせて、可能なものから順次実行していくという姿勢が求められます。また、国において能動的サイバー防御を含むサイバーセキュリティ対策に従事する人材の育成も急務です。こうした人材育成には時間がかかりますので、官民協働により人材育成のためのサイバーレンジ(訓練施設)を作って運用するなど、スケーラビリティをもったサイバーセキュリティ人材の中期的な育成計画も速やかに策定し、実施に移すことが必要です。これに関連して、有為なサイバー人材の国への登用を積極的に図る観点から待遇面での配慮なども今後求められます。

さらに、国としてサイバー攻撃を抑止するためには、能動的サイバー防御を含め攻撃の無力化を図る「拒否的抑止」に加え、攻撃側に対する刑事訴追、経済制裁などの「懲罰的抑止」も発動する可能性があることを明確に示したサイバー抑止戦略を運用していくことも重要です。

―――提言では、電力や鉄道などの重要インフラ事業者(現在15分野が指定されている)については、サイバー攻撃の報告が義務付けられると記されていますが、重要インフラ事業者も含め、能動的サイバー防御が導入された場合の各企業への影響は具体的にはどういったことが考えられますか。

谷脇氏 平時から国の関与が疑われるサイバー攻撃が頻発する現状は、平時と有事の区別がないグレーゾーン事態と呼ばれる状況です。このため、平時から官民がサイバーセキュリティ関連の脅威情報や脆弱性情報を積極的に共有する仕組みを強化することが必要です。今回の報告書において、政府が率先して情報提供を行い、官民双方向の情報共有を促進することが盛り込まれているのは大きな前進です。また、官民の機微情報の共有についてはセキュリティクリアランス制度を活用するなど、適切な情報管理と情報共有を実現する仕組みを構築することが提言されています。これまで課題として議論されてきたこうした事項についても、具体的な方向性を示したのは評価できます。

また、今回の報告書では国が製品ベンダーに対し、特定の重要設備についての脆弱性情報等の提供を求める仕組みづくりも提言されています。こうした動きは欧州のサイバーレジリエンス法の動向とも整合的です。他方、セキュリティ対策は自助、共助、公助という優先順位があり、まずは企業の自主的な対策が重要です。特に経営者の視点として、ITシステムだけでなく製造現場などの制御系システム(OT)のセキュリティ強化も求められます。米国では昨年9月からSEC(証券取引委員会)の規制が強化され、重大なサイバー攻撃事案のSECへの報告が厳格化されました。サイバーセキュリティ対策をきちんと講じている企業の企業価値が向上し、こうした対策が「コスト」ではなく「投資」であることが広く認識されることが必要です。

谷脇 康彦/Yasuhiko Taniwaki

デジタル政策フォーラム 代表幹事

インターネットイニシアティブ(IIJ) 取締役副社長執行役員

1984年郵政省(現総務省)入省。内閣審議官・内閣サイバーセキュリティセンター(NISC)副センター長、総務省情報通信国際戦略局長、政策統括官(情報セキュリティ担当)、総合通信基盤局長、総務審議官などを経て2021年総務省退官。2022年よりインターネットイニシアティブ取締役副社長。慶応義塾大学院メディアデザイン研究科特別招聘教授(非常勤)。著書に「教養としてのインターネット論」(2023年、日経BP)、「サイバーセキュリティ」(2018年、岩波新書)、「ミッシングリンク」(2012年、東洋経済新報社)、「インターネットは誰のものか」(2007年、日経BP)など。

◆インタビューを終えて◆

今回の提言では、能動的サイバー防御の主体が、これまで政府のサイバー対策を主導してきた内閣サイバーセキュリティセンター(NISC)ではなく、警察や自衛隊と明記されたことが意外に感じられた。実際には警察や自衛隊がNISC職員を兼務する形をとることも考えられるが、人員や導入までの時間も限られる中でどこまで省庁の縦割りや専門性を排して導入までの仕組み作りができるかが注目だ。

提言には、実際に能動的サイバー防御を実行するに当たっての運用面の課題は詳細に盛り込まれていないため、法制化後、実行主体となる警察庁や防衛省、情報を提供する側の通信事業者を所管する総務省など各担当省庁で、ガイドラインなどの運用ルールを制定することも急務となりそうだ。谷脇氏も指摘した通り、企業の機密情報を提供することになる通信事業者に理解を得られるのか、そもそも通信事業者の範囲をどう定めるのか、重い課題が残されている。

能動的サイバー防御は22年の国家安全保障戦略に盛り込まれたことから、総務省やNISC、警察庁など関係省庁が水面化で導入の課題を議論してきた経緯がある。サイバー防衛は実際の手の内を明かせないため、既に能動的サイバー防御を導入済みの各国の機関からも参考情報を得にくいという課題はあったが、法制化に向けた準備は着々と進められてきた。導入に向けたガイドラインなどの詳細なルール整備についても法制化と並行して各省庁で進められているとみられるが、近い将来に起こりうるとされる台湾有事を想定した場合には、ルール作りはいくら急いでも急ぎすぎではないといえる。

運用ルールは能動的サイバー防御の性質を踏まえると、議論の過程やルール内容も公表されない可能性がある。また、能動的サイバー防御の主体が警察や自衛隊となることを踏まえれば、警察の捜査費用や詳細な捜査内容が公表されないのと同様、具体的な実施内容や費用、効果などがブラックボックスに包まれる可能性も高い。ただ、日本の防衛全般にも影響する重要な政策である以上は、何らかの形で実施内容について公表したり、第三者機関などで効果を検証したりすることは必要といえるのではないか。